Показаны сообщения с ярлыком Windows. Показать все сообщения

Показаны сообщения с ярлыком Windows. Показать все сообщения

воскресенье, 17 июня 2018 г.

суббота, 30 января 2016 г.

Тормозит TCP соединение в win

Невозможно копировать по сети файл большого размера.

невозможно подключать сетевые диски

RDP соединение тормозит

печатает с большой задержкой

Оригинал

Ещё

Ещё2

Дело в том, что в новой версии набора протоколов TCP/IP для Windows 7\Server 2008 была реализована функция TCP Receive Window Auto-Tuning — автоматическая настройка окна приема TCP. Теоретически эта функция предназначена для оптимизации пропускной способности и улучшения работы сети, а практически является причиной множества проблем.

netsh int tcp set global autotuning=disabled

netsh int tcp set global autotuninglevel=disabled

netsh int tcp set global rss=disabled chimney=disabled

Посмотреть текущее состояние:

netsh interface tcp show global

невозможно подключать сетевые диски

RDP соединение тормозит

печатает с большой задержкой

Оригинал

Ещё

Ещё2

Дело в том, что в новой версии набора протоколов TCP/IP для Windows 7\Server 2008 была реализована функция TCP Receive Window Auto-Tuning — автоматическая настройка окна приема TCP. Теоретически эта функция предназначена для оптимизации пропускной способности и улучшения работы сети, а практически является причиной множества проблем.

netsh int tcp set global autotuning=disabled

netsh int tcp set global autotuninglevel=disabled

netsh int tcp set global rss=disabled chimney=disabled

Посмотреть текущее состояние:

netsh interface tcp show global

среда, 30 сентября 2015 г.

Экспорт и импорт виртуальных машин в Windows Server 2012 R2

оригинал

Экспорт и импорт виртуальных машин в Windows Server 2012 R2

Возможность получить точную копию виртуальной машины очень удобно использовать в процессе разработки, тестирования или траблшутинга. В Windows Server 2012 R2 появилось несколько новых возможностей, связанных с экспортом\импортом ВМ, о которых мы и поговорим.

Экспорт

Раньше для того, чтобы экспортировать ВМ штатными средствами, предварительно необходимо было ее остановить. В Windows Server 2012 R2 можно экспортировать запущенные виртуальные машины ″наживую″, прямо в процессе работы. Для экспорта открываем Hyper-V Manager, выбираем нужную ВМ, кликаем на ней правой клавишей мыши и в контекстном меню выбираем «Export».

Указываем расположение, в которое будет производиться экспорт и жмем «Export».

Также для экспорта ВМ из консоли PowerShell можно воспользоваться такой командой:

Export-VM -Name SC3 -Path ″D:\Hyper-V\SC3Clone″

Экспорт снимка ВМ

Раньше для того, чтобы экспортировать снимок (checkpoint), надо было произвести полный экспорт ВМ вместе со всеми снимками, импортировать машину и только затем откатится на нужный снимок. В Windows Server 2012 R2 появилась возможность экспортировать только конкретный снимок виртуальной машины. Для этого выбираем нужную ВМ, переходим в поле «Checkpoints», кликаем правой клавишей на нужном снимке, выбираем «Export» и указываем, куда сохранять файлы.

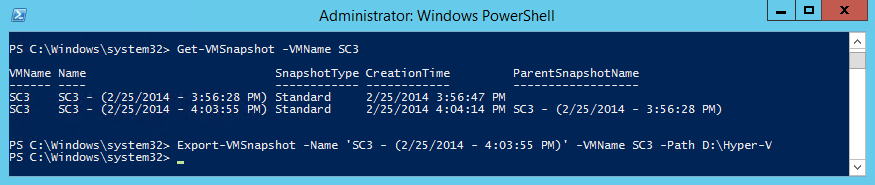

И то же самое с помощью PowerShell. Выводим список снимков для указанной ВМ:

Get-VMSnapshot -VMName SC3

Выбираем нужный снимок и экспортируем его, например так:

Export-VMSnapshot -Name ′SC3 — (2/25/2014 — 4:03:55 PM)′ -VMName SC3 -Path D:\Hyper-V

Примечание. При создании снимка в качестве его имени по умолчанию берется имя ВМ и время создания. Для удобства экспорта снимкам можно давать вменяемые имена сразу при создании, с помощью команды Checkpoint-VM -SnapshotName. Также снимки можно переименовать командой Rename-VMSnapshot, либо из оснастки Hyper-V Manager.

Импорт

В импорте особых изменений нет. Открываем Hyper-V Manager, кликаем правой клавишей на имени хоста и в контекстном меню выбираем «Import Virtual Machine».

Запускается мастер импорта виртуальных машин. В первом окне жмем Next >

Затем указываем расположение папки с файлами импортируемой ВМ.

Выбираем машину для импорта (в указанной папке могут быть файлы нескольких ВМ).

Выбираем, каким образом производить импорт. Соответственно, есть три варианта:

1) Register the virtual machine in-place — зарегистрировать ВМ по месту с тем-же ID;

2) Restore the virtual machine — скопировать ВМ в другую папку, ID оставить без изменения;

3) Copy the virtual machine — скопировать ВМ в другую папку и сгенерировать для нее новый ID.

2) Restore the virtual machine — скопировать ВМ в другую папку, ID оставить без изменения;

3) Copy the virtual machine — скопировать ВМ в другую папку и сгенерировать для нее новый ID.

Обратите внимание, что у каждой ВМ на хосте Hyper-V есть уникальный идентификатор (ID), т.е. на одном хосте не может быть двух ВМ с одинаковым ID. Выбор варианта зависит от ситуации, так если вы разворачиваете скопированную машину на одном хосте с оригиналом, то подойдет только копирование с новым ID.

Дальше, в зависимости от выбранного варианта импорта либо сначала указываем папки для копирования файлов конфигурации, снимков

и виртуальных дисков ВМ.

Либо просто просматриваем суммарную информацию и жмем «Finish».

Импорт с помощью PowerShell. Для того, чтобы просто зарегистрировать ВМ по месту, надо выполнить команду:

Import-VM -Path ′D:\Hyper-V\SC3\Virtual Machines\4e782fc5-8a82-4311-8627-b69ab2e894f5.xml′

В параметре Path указываем расположение xml-файла конфигурации. Для копирования ВМ в другое место с тем же ID воспользуемся параметром Copy, а для генерации нового идентификатора используем параметр GenerateNewId:

Import-VM -Path ′D:\Hyper-V\SC3\Virtual Machines\4e782fc5-8a82-4311-8627-b69ab2e894f5.xml′ -Copy -GenerateNewId

Проверка на совместимость

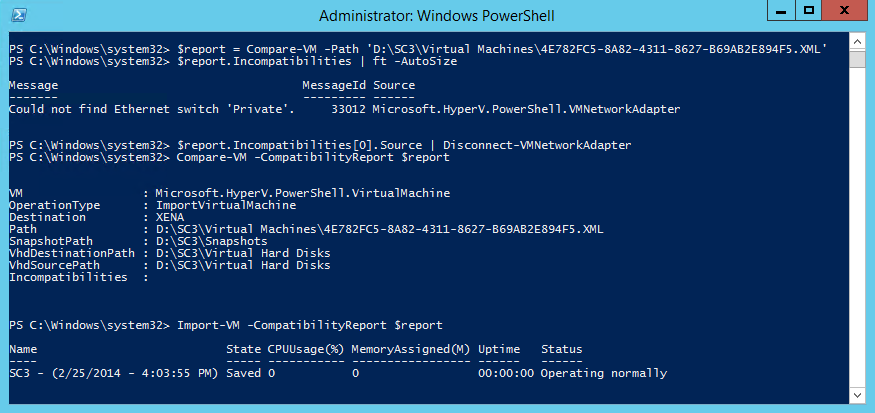

Иногда при переносе ВМ на другой хост могут возникнуть проблемы с совместимостью. В этом случае просто импортировать машину не получится, при попытке будет выдана ошибка. Для выяснения причин несовместимости можно воспользоваться командлетом Compare-VM. Вот типичный пример — импорт не удался, в сообщении фигурирует ошибка в конфигурации. Попробуем уточнить, в чем проблема, для чего выведем отчет о совместимости командой:

Compare-VM -Path ′D:\SC3\Virtual Machines\4e782fc5-8a82-4311-8627-b69ab2e894f5.xml′

Как видно из отчета, в строке Incompatibilities стоит код ошибки, что означает проблему с совместимостью.

Для уточнения проблемы еще раз выведем отчет о совместимости и поместим его в переменную:

$report = Compare-VM -Path ′D:\SC3\Virtual Machines\4e782fc5-8a82-4311-8627-b69ab2e894f5.xml′

Затем извлечем причину несовместимости:

$report.Incompatibilities | ft -AutoSize

Как видно из сообщения, проблема в отсутствии на данном хосте виртуального свича с именем Private. Этот свич прописан в конфигурации ВМ, и для успешного импорта его надо оттуда удалить. Сделаем это с помощью команды:

$report.Incompatibilities[0].Source | Disconnect-VMNetworkAdapter

Затем проверим еще раз совместимость:

Compare-VM -CompatibilityReport $report

И поскольку проблема устранена, то импортируем машину командой:

Import-VM -CompatibilityReport $report

Заключение

В заключение напомню о том, что при экспорте мы получаем точную копию виртуальной машины, включая идентификатор безопасности (SID), имя и IP-адрес (при статической адресации). Поэтому, во избежании конфликтов, при развертывании такой машины надо быть крайне осторожным, и делать это желательно в изолированной среде, особенно если виртуальная машина является членом домена AD.

четверг, 12 марта 2015 г.

win 8.1 чёрный экран или как надо выключить быстрый запуск

Черный экран при запуске Windows 8.1

Предотвращение проблемы

Когда Вы смогли избавиться от черного экрана, нужно будет сделать так, чтобы, при следующем запуске компьютера, его не было. Итак, начнем.

Заходим в Панель управления. (Параметры → Панель Управления)Снимок экрана (3)Снимок экрана (4)

Далее выбираем пункт "Оборудование и звук". Снимок экрана (6)

В открывшемся меню, выбираем "Электропитание". Снимок экрана (7)

Слева выбираем пункт "Запрос пароля при пробуждении"Безымянный

Кликаем по надписи "Изменение параметров, которые сейчас недоступны"Безымянный

Затем убираем галочку с пункта "Включить быстрый запуск (рекомендуется)". Безымянный

После этого кликаем по кнопке "Сохранить изменения".

Предотвращение проблемы

Когда Вы смогли избавиться от черного экрана, нужно будет сделать так, чтобы, при следующем запуске компьютера, его не было. Итак, начнем.

Заходим в Панель управления. (Параметры → Панель Управления)Снимок экрана (3)Снимок экрана (4)

Далее выбираем пункт "Оборудование и звук". Снимок экрана (6)

В открывшемся меню, выбираем "Электропитание". Снимок экрана (7)

Слева выбираем пункт "Запрос пароля при пробуждении"Безымянный

Кликаем по надписи "Изменение параметров, которые сейчас недоступны"Безымянный

Затем убираем галочку с пункта "Включить быстрый запуск (рекомендуется)". Безымянный

После этого кликаем по кнопке "Сохранить изменения".

суббота, 25 января 2014 г.

Централизованный Event Log в Windows 2008 Server

Централизованный Event Log в Windows 2008 Server

Данная функция позволяет вам получить все события со всех журналов с множества серверов без использования сторонних продуктов и настраивается все это в течении всего пары минут. Возможно, именно эта технология позволит вам отказаться от столь любимых многими системными администраторами Kiwi Syslog Viewer и Splunk.

Итак схема такая, у нас есть сервер Windows 2008, запущенный в качестве коллектора логов с одного или несколькихисточников. В качестве подготовительной работы нужно выполнить следующие 3 шага:

На коллекторе логов в командной строке с правами администратора запустите следующую команду, которая запустит службу Windows Event Collector Service, измените тип ее запуска в автоматический (Automatically – Delayed Start) и включите канал ForwardedEvents, если он был отключен.

wecutil qc

На каждом из источников нужно активировать WinRM:

winrm quickconfig

По умолчанию сервер-коллектор логов не может просто собирать информацию из журналов событий источников, вам придется добавить учетную запись компьютера-коллектора в локальные администраторы на все сервера-источники логов (в том случае, если сервер-источник работает под управлением 2008 R2, то достаточно добавить учетку коллектора в группу Event Log Readers)

wecutil qc

На каждом из источников нужно активировать WinRM:

winrm quickconfig

По умолчанию сервер-коллектор логов не может просто собирать информацию из журналов событий источников, вам придется добавить учетную запись компьютера-коллектора в локальные администраторы на все сервера-источники логов (в том случае, если сервер-источник работает под управлением 2008 R2, то достаточно добавить учетку коллектора в группу Event Log Readers)

Теперь мы должны создать подписки (Subscriptions) на сервер коллектор. Для чего зайдите на него, откройте консоль MMC Event Viewer, щелкните правой кнопкой мыши по Subscriptions и выберите Create Subscription:

Здесь вы можете выбрать несколько различных настроек.

При каждом добавлении коллектора, неплохо было бы проверить подключение:

Далее вы должны настроить фильтр, указав какие типы событий вы хотите получать (например, Errors и Warnings), также можно собирать события по конкретным номерам Event ID или по словам в описании события. Есть один нюанс: не выбирайте слишком много типов событий в одну подписку, анализировать этот журнал можно будет бесконечно  .

.

Расширенные настройки (Advanced settings) могут понадобиться, если вы хотите использовать нестандартный порт для WinRM, или захотите работать по протоколу HTTPS, или же оптимизировать сьор логов по медленным каналам WAN.

После нажатия OK подписка будет создана. Здесь вы можете щелкнуть правой кнопкой мыши по подписке и получить статус выполнения (Runtime Status), или перезапустить ее (Retry) если предыдущий запуск был неудачным. Обратите внимание, что даже если ваша подписка имеет зеленый значок, в процедуре сбора логов могут быть ошибки. Поэтому всегда проверяйте Runtime Status.

После начала работы подписки, вы сможете просматривать перенаправленные события. Имейте в виду, что если журналы очень большие, то их первичный сбор может занять некоторое время.

Конфигурацию можно посмотреть на вкладке Properties -> Subscriptions.

В том случае, если сбор логов не работает, сначала на сервере-источнике логов удостоверьтесь, что локальный файрвол настроен корректно и разрешает трафик WinRM.

Один раз, когда я добавил учетную запись сервера-коллектора в группу Event Log Readers, но не добавил ее локальные админы, была такая ошибка;

[WDS1.ad.local] – Error – Last retry time: 2010-09-28 16:46:22. Code (0×5): Windows Event Forward Plugin failed to read events.

Я попробовал добавить учетку сервера в группу локальных админов, в результате появилась такая ошибка:

[WDS1.ad.local] – Error – Last retry time: 2010-09-28 16:43:18. Code (0×7A): The data area passed to a system call is too small. Next retry time: 2010-09-28 16:48:18.

Оказывается, я выбрал в фильтре слишком много журналов для сбора. Поправив фильтры так, чтобы они собирали чуть меньше информации, я победил эту ошибку.

среда, 22 января 2014 г.

вторник, 5 ноября 2013 г.

Оптимизация Windows

12 мифов об оптимизации SSD, которые никогда не умрут

Выгрузка из памяти неиспользуемых DLL

Если у вас недостаточно оперативной памяти, то часть можно освободить путем выгрузки неиспользуемых библиотек. В реестре открываем раздел

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer и создаем параметр типа DWORD с именем AlwaysUnloadDll. Значение параметра 1

Не выгружать из оперативной памяти коды ядра и драйверов

Если на компьютере 2 Гб и более оперативной памяти, то приложения будут быстрее откликаться на действие пользователя, если коды ядра и драйвером будут оставаться в оперативной памяти, а не сбрасываться в файл подкачки. Открываем раздел

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management, находим параметр DisablePagingExecutive и меняем его значение на 1

Не выгружать из оперативной памяти коды ядра

Изменение этого параметра не будет выгружать ядро, а будет работать непосредственно в памяти, а не загружать различные модули с жесткого диска. Открываем раздел

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\

Memory Management и меням параметр LargeSystemCache на 1

Повышение производительности NTFS

Откройте раздел HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\FileSystem, найдите параметр NtfsDisableLastAccessUpdate и установите значение 1. Это отключит запись последнего времени доступа к файлу. И измените значение параметра NtfsDisable8dot3NameCreation на 1. Это отключит создание специальной таблицы файлов для имен в формате MS-DOS

Повышение приоритета активным приложениям.

Приложения в Windows работают как в активном режиме, так и в фоновом. Если хотите, чтобы активные приложения получали больше ресурсов, тем самым работали быстрее, то в разделе HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\PriorityControl найдите параметр Win32PrioritySeparation. По умолчанию значение равно 2. Максимальное значение 26, но если у вас система недостаточно мощная, то изменять этот параметр надо осторожно. Рекомендуется для таких систем максимальное значение 6 Для мощных систем можно ставить и большее значение.

Оригинал

EnablePrefetcher, EnableSuperfetch - отключаются в случае SSD

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Dfrg\BootOptimizeFunction]

"Enable"="N"

Поддержка TRIM в win8:

fsutil behavior query DisableDeleteNotify

DisableDeleteNotify = 0 - поддержка команды TRIM включена

DisableDeleteNotify = 1 - функция TRIM выключена.

Включать TRIM можно командой

fsutil behavior set DisableDeleteNotify 0

Выгрузка из памяти неиспользуемых DLL

Если у вас недостаточно оперативной памяти, то часть можно освободить путем выгрузки неиспользуемых библиотек. В реестре открываем раздел

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer и создаем параметр типа DWORD с именем AlwaysUnloadDll. Значение параметра 1

Не выгружать из оперативной памяти коды ядра и драйверов

Если на компьютере 2 Гб и более оперативной памяти, то приложения будут быстрее откликаться на действие пользователя, если коды ядра и драйвером будут оставаться в оперативной памяти, а не сбрасываться в файл подкачки. Открываем раздел

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management, находим параметр DisablePagingExecutive и меняем его значение на 1

Не выгружать из оперативной памяти коды ядра

Изменение этого параметра не будет выгружать ядро, а будет работать непосредственно в памяти, а не загружать различные модули с жесткого диска. Открываем раздел

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\

Memory Management и меням параметр LargeSystemCache на 1

Повышение производительности NTFS

Откройте раздел HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\FileSystem, найдите параметр NtfsDisableLastAccessUpdate и установите значение 1. Это отключит запись последнего времени доступа к файлу. И измените значение параметра NtfsDisable8dot3NameCreation на 1. Это отключит создание специальной таблицы файлов для имен в формате MS-DOS

Повышение приоритета активным приложениям.

Приложения в Windows работают как в активном режиме, так и в фоновом. Если хотите, чтобы активные приложения получали больше ресурсов, тем самым работали быстрее, то в разделе HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\PriorityControl найдите параметр Win32PrioritySeparation. По умолчанию значение равно 2. Максимальное значение 26, но если у вас система недостаточно мощная, то изменять этот параметр надо осторожно. Рекомендуется для таких систем максимальное значение 6 Для мощных систем можно ставить и большее значение.

Оригинал

EnablePrefetcher, EnableSuperfetch - отключаются в случае SSD

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Dfrg\BootOptimizeFunction]

"Enable"="N"

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\\OptimalLayout]

"EnableAutoLayout"=dword:00000000

"EnableAutoLayout"=dword:00000000

Запрещаете дополнительную нагрузку на файл подкачки:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management]

"DisablePagingExecutive"=dword:00000001

"ClearPageFileAtShutdown"=dword:00000000

Ускоряете работу интерфейса, в т.ч. рабочего стола:

[HKEY_CURRENT_USER\Control Panel\Desktop\WindowMetrics]

"MinAnimate"="0"

"DisablePagingExecutive"=dword:00000001

"ClearPageFileAtShutdown"=dword:00000000

Ускоряете работу интерфейса, в т.ч. рабочего стола:

[HKEY_CURRENT_USER\Control Panel\Desktop\WindowMetrics]

"MinAnimate"="0"

Уменьшаете до 0 искусственную задержку выпадения меню:

[HKEY_CURRENT_USER\Control Panel\Desktop]

"MenuShowDelay"="0"

[HKEY_CURRENT_USER\Control Panel\Desktop]

"MenuShowDelay"="0"

Поддержка TRIM в win8:

fsutil behavior query DisableDeleteNotify

DisableDeleteNotify = 0 - поддержка команды TRIM включена

DisableDeleteNotify = 1 - функция TRIM выключена.

Включать TRIM можно командой

fsutil behavior set DisableDeleteNotify 0

вторник, 29 октября 2013 г.

Задержка загрузки службы при старте системы

Сервер Exchange загружается, но контроллер AD ещё не запущен/

В результате некоторые сервисы эксчейнджа не стартуют.

Решения проблемы установка у этих сервисов параметра - перезагрузка после сбоя.

И ещё один вариант - отложить загрузку Exchange на некоторое время. Типо в это время успеет запуститься контроллер.

Взято тут - kb940845

на примере "Служба топологии Microsoft Exchange Active Directory", от которой зависят все остальные службы Exchange:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\MSExchangeADTopology

BootPause, DWORD, ставим 120 секунд

В результате некоторые сервисы эксчейнджа не стартуют.

Решения проблемы установка у этих сервисов параметра - перезагрузка после сбоя.

И ещё один вариант - отложить загрузку Exchange на некоторое время. Типо в это время успеет запуститься контроллер.

Взято тут - kb940845

на примере "Служба топологии Microsoft Exchange Active Directory", от которой зависят все остальные службы Exchange:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\MSExchangeADTopology

BootPause, DWORD, ставим 120 секунд

понедельник, 25 марта 2013 г.

win2008x64 сеть Код ошибки 31

Windows server 2008

Переношу с виртуалки на виртуалку установленный контроллер домена AD

На целевом VMWare сервере после установки VMWare Tools получаю не работающий драйвер сети Intel1000 и сообщение - Код ошибки 31

Переношу с виртуалки на виртуалку установленный контроллер домена AD

На целевом VMWare сервере после установки VMWare Tools получаю не работающий драйвер сети Intel1000 и сообщение - Код ошибки 31

Решил вот так - решение

Netcfg -u MS_NdisWan Netcfg -l %windir%\inf\netrast.inf -c p -i MS_NdisWan

понедельник, 24 мая 2010 г.

пятница, 30 апреля 2010 г.

Установка Hyper-V R2 в режиме Core

Установка Hyper-V R2 в режиме Core

С 19 августа компании, обладающие лицензиями Software Assurance (SA), а с 1 сентября все остальные, уже начали потихоньку переходить на Windows Server 2008 R2. Те кто еще не начал, уже об этом задумываются. Многие, конечно, пока подождут, но готовиться уже потихоньку начинают.

В версии R2 теперь роль Hyper-V доступна во всех редакциях Windows Server 2008 R2, а так же появилась специальная, бесплатная редакция: Hyper-V Server 2008 R2. Но многие предпочитают покупать Windows Server Enterprise 2008 R2 или самую старшую версию Datacenter. Связано это прежде всего с вопросами лицензирования. Под "корпоративной" версией можно запустить до четырех "стандартных" или "корпоративных" виртуальных серверов бесплатно, под старшей версией это число не ограничено. Но даже покупатели Windows Server Standart 2008 R2 будут использовать Hyper-V, так как лицензия позволяет запускать один виртуальный сервер бесплатно, но при этом открываются все преимущества виртуализации. И никто не мешает поставить на тот же сервер Linux или WEB сервер. Но есть и ограничения, первое – R2 редакции теперь доступны только для x64 платформы, и для получения максимального колличества бесплатных лицензий для виртуальных серверов необходимо чтобы используемая на железе Windows Server 2008 использовалась только для целей виртуализации. Поэтому основная роль, которые будут ставить первый пользователи R2 – это Hyper-V.

Так как сервер будет устанавливаться с ограниценным числом ролей, и к нему предъявляются более жесткие требования по безопасности и обслуживанию, то сам сервер следует устанавливать в режиме Core. Установка сервера в различных редакциях мало чем отличается, но для ясности все приведенное в статье отностится к Windows Server Enterprise 2008 R2 Core, буду рассматривать русскую редакцию сервера (с коментариями для английской).

Итак, какие этапы нужно выполнить в производственной среде для установки сервера Hyper-V. Первый этап подготовительный, второй – собственно установка сервера, третий – настройка удаленного управления сервером, третий – поднятие роли Hyper-V.

На первом этапе важно проверить, чтобы оборудование было совместимо с технологией Hyper-V, продумать какие будут устанавливаться виртуальные машины, куда они будут "смотреть", сколько нужно сетевых карт. Желательно (но не обязательно) предусмотреть дополнительную сетевую карту, которая будет использоваться исключительно в целях управления сервером.

Второй этап очень прост. Сама установка занимает довольно мало времени, и очень проста. Тут есть следующие особенности. Во-первых, если у вас специфическое оборудование, то на первом этапе вы уже подготовили драйвера для установки. Во-вторых, при установке локализованных версий следует выбирать язык ввода с клавиатуры (самый нижний ComboBox) "США" (для английский версий оставить выбор по умолчанию "USA") остальной выбор сделать в соответствии с регионом. Ну и не забыть ввести пароль администратора (хотя не задать его не получится).

А вот последующие этапы рассмотрим поподробнее и пошагово, так как они вызывают множество проблем.

Сначала, так как работать непосредственно на сервере не очень удобно, настроим удаленный доступ через службу RDP. И именно через удаленный рабочий стол сможем выполнять практически все остальные операции.

Для этого после входа на рабочий стол (собственно это и не стол практически, одна командная строка), выполним следующие команды:

cscript //h:cscript

scregedit /ar /0

разрешит подключения к удаленному рабочему столу для администрирования

scregedit /cs /0

отключает повышенный уровень безопасности, установленный по умолчанию в Windows

scregedit /im /1

ipconfig

Первая команда позволит выполнять последующие команды без ввода дополнительных букв, и переходов в нужные каталоги, установив по умолчанию cscript.exe для запуска скриптов. Вторая команда разрешает удаленные подключения к рабочему столу с помощью службы RDP. Третья – разрешает использовать клиенты RDP предыдущих версий (если дальнейшую установку Вы будете производить, используя сервер R2 или Windows 7, то эту команду выполнять не обязательно). Четвертая команда на данном этапе не совсем нужна, она позволяет удаленно управлять IPSEC. Впрочем после ввода сервера в домен применятся политики безопасности домена, и если они до этого не были заданы, то нужно все эти праметры задать для всего домена в политиках. Крайняя команда покажет IP адреса которые присвоены всем сетевым интерфейсам, запомните любой адрес который подходит для управления, и используйте его для входа удаленным рабочим столом. На этом этапе я рекомендую перезагрузить компьютер (хоть это и не обязательно), так как это первая загрузка, и, возможно, операционной системе требуется доустановить драйвера к специфическому оборудованию.

Теперь можно войти в ситему с помощью удаленного рабочего стола. И первым делом поставим недостающее оборудование (ну а если не была найдена ни одна сетевая карта, то оборудование придется доставлять за консолью сервера). Для установки оборудования на сервере core есть несколько способов. Иногда хватает просто запуска установочного файла типа setup.exe, или запуском его в "тихом" режиме. Можно использовать команду Pnputil:

Pnputil -i -a

Например следующей командой можно добавить все драйвера, предварительно загруженные на сервер, для плат Intel:

Pnputil -i -a c:\Data\intel\All\*.inf

При установке будет выдано сообщение об успешной или неуспешной установке (например, не найдено оборудование для этого драйвера) и может быть выдано окно предупреждения о том что драйвер не подписан. Именно потому, что при выполнении некоторых операций возникают окна с вопросами и уведомлениями, установку нужно производить либо через консоль, либо через удаленный рабочий стол, хотя есть и другие способы (часть из которых будет рассмотрена ниже).

После установки драйверов, не перезагружаясь сменим имя компьютера.

netdom renamecomputer %COMPUTERNAME% /NewName:НОВОЕ-ИМЯ-СЕРВЕРА

shutdown /r /f /t 0

Первая команда устанавливает новое имя компьютера, посмотреть предыдущее, при необходимости можно множеством способов, например командой hostname. Вторая команда приводит к незамедлительной принудительной перезагрузке компьютера. Настоятельно рекомендую для серверов использовать именно эту команду с ключем /f (в том числе и с графическим интерфейсом), хотя на новом, только установленном сервере этот ключик совершенно не обязателен.

После перезагрузки, до ввода компьютера в домен, необходимо настроить все сетевые интерфейсы, и задать начальные параметры системы.

Настроим сетевые интерфейсы:

ipconfig /all

netsh interface ipv4 show interfaces

netsh interface set interface name="Подключение по локальной сети" newname="DMZ"

netsh interface set interface name="Подключение по локальной сети 3" newname="LAN"

netsh interface set interface name="Подключение по локальной сети 2" newname="Control"

netsh interface ipv4 set address name="Control" source=static address=172.19.25.101 mask=255.255.0.0 gateway=172.19.25.1 gwmetric=1

netsh interface ipv4 add dnsserver name="Control" address="172.19.22.2" index=1

netsh interface ipv4 add dnsserver name="control" address="172.19.12.1" index=2

ipconfig /all

Первые две команды покажут существующие интерфесы. Следующими тремя, переименуем их в более короткую форму, но главное, несущий смысл (да и чтобы самим потом не запутаться), старое имя интерфейса покажут обе предыдущие команды. Нужно отметить, что это выполнять совсем не обязательно, и в командах изменения сетевых настроек вполне можно вместо имени использовать номер, выводимый второй командой. Шестая команда задаст статический адрес и шлюз по умолчанию. Следующие две адреса серверов ДНС. В этих трех командах, вместо имени интерфейса можно использовать его номер, но с номерами можно легко запутаться. Нужно установить адреса только для интерфейса управления, так как все интерфейсы, используемые в дальнейшем для виртуализации все равно будут иззменены. Также совершенно не обязательно изменять адреса на статические, можно использовать и динамические, выдаваемые DHCP сервером, но во избежании проблем при обслуживании, лучше выдать статический адрес. Имена лучше задавать латинскими буквами, несмотря на то, что кирилица полностью поддерживается. Если у Вас одна сетевая карта, или у Вас нет отдельного сетевого адаптера для управления, то адреса пока можно не задавать. Последней командой посмотрим правильно ли применились изменения. Сделать это нужно обязательно, так как при вводе команд, можно легко ошибиться.

Перезагружаться на этом этапе нет смысла, так как все изменения вступают в силу немедленно. Также если вы изменяете сетевой интерфейс через который зашли на сервер через удаленный рабочий стол, то возможно придется перезайти снова (никакие данные не потеряются) по новому IP адресу (но если в команде была допущена ошибка, то придется топать к консоли).

Далее выполним команду: control intl.cpl, что позволит настроить раскладку клавиатуры, смену сочетания клавиш для всех пользователей в домене. Также выставим дату и время (проще всего сделать командами date и time, хотя сохранилась и панель control timedate.cpl).

Теперь все готово для ввода сервера в домен. Этот этап можно выполнить позднее, или вообще не вводить компьютер в домен, но правильнее чтобы он был в домене, правильно под все такие сервера завести отдельное подразделение в политике домена и очень аккуратно и жестко ее настроить. Также для компьютеров в домене упрощается управление и обслуживание.

NETDOM JOIN %COMPUTERNAME% /Domain:ДОМЕН /UserD:Administrator /PasswordD:ПАРОЛЬ_АДМИНИСТРАТОРА_ДОМЕНА

shutdown /r /f /t 0

Первая команда добавляет сервер в домен, нужно указать имя пользователя и пароль в домене, имеющего право на добавление компьютеров в домен. Также в этой команде можно сразу указать подразделение и другие параметры. Вторая, уже знакомая команда, перезагружает сервер.

После перезагрузки настроим удаленное управление. Этот этап вызывает множество проблем, в основном из-за применения новых технологий, поэтому попробую описать все варианты настройки.

winrm quickconfig -quiet

netsh advfirewall set allprofiles settings remotemanagement enable

netsh advfirewall firewall set rule group="Удаленное администрирование" new enable=yes

netsh advfirewall firewall set rule group="Remote Administration" new enable=yes

netsh advfirewall firewall show rule name=all

Третья и четвертая команды – это одна и таже команда но для разных локализаций операционной системы. Если задать наименование группы на лругом языке, то ничего страшного не произойдет – просто не найдется ни одного правила. Первая команда настраивает службу WinRM, остальные включают правила во встроенном фарьеволе для разрешения удаленного управления. Вполне возможно что у Вас эти правила уже настроены политикой домена, и ничего включать не придется, но выполнить их не помешает. Крайняя команда информационная, она покажет все правила фарьевола и в каком они состоянии находятся.

После этого нужно настроить клиент с которого сервер будет управляться (внимание! клиент, а не сервер) Пусть для примера это будет Windows 7. Если это будет другая операционная система, то, возможно, Вам придется доставить поддержку WinRM.

winrm quickconfig -quiet

winrm set winrm/config/client @{TrustedHosts="172.19.25.101,*.clevelus.ru"}

winrs -r: [-u:]

winrs -r:172.19.25.101 cmd

cd /

dir

Первая команда уже знакома, она настраивает службу WinRM на клиенте, так же как и на сервере. Второй вы разрешаете клиенту удаленно управлять серверами, и через запятую должны указать либо IP адреса, либо имена компьютеров, которыми можно управлять. Можно поставить и звездочку, но лучше в целях безопасности указывать конкретные IP адреса или имена. После выполнения второй команды вы уже можете управлять удаленным сервером с командной строки с помощью команды WinRS (третья команда). Четвертая команда яркий пример использования, выполните ее для входа на сервер. Выполнив крайние две команды, убедитесь, что вы "находитесь" на сервере.

Теперь установим необходимые роли на сервер. Выполним последовательно команды, лучше выполнять их через удаленный рабочий стол (если Вы еще не отключили его убедившись в простоте и мощи WinRS).

oclist

start /w ocsetup NetFx2-ServerCore

start /w ocsetup MicrosoftWindowsPowerShell

start /w ocsetup BestPractices-PSH-Cmdlets

start /w ocsetup ServerManager-PSH-Cmdlets

start /w ocsetup Microsoft-Hyper-V

Первая команда покажет список всех ролей сервера и их состояние. Подобная команда из PowerShell(PS) имеет более дружелюбный вид, да и вообще возможно Вам придется управлять сервером именно через PS. Также на этом этапе установим и роль Hyper-V. После выполнения всех команд перезагрузимся (сервер сам должен Вас об этом "попросить". Префикс "start /w" нужен для того, чтобы дождаться окончания выполнения предыдущей команды, иначе тяжело выяснить, закончилась установка роли или нет (при использовании WinRS и всплывающем окне, команда может "никогда" не закончиться, поэтому под "чистой" командной строкой лучше не использовать).

После перезагрузки введем команду: powershell. И все дальнейшие действия можно выполнять под консолью PS (или можно запусть вторую консоль).

Следующие три команды, выполненные из под PS, показывают как можно управлять ролями несколько более эффективно, первая из которых добавляет нужный функционал.

Import-Module Servermanager

Get-WindowsFeature

Add-WindowsFeature

Выполните их последовательно без параметров, чтобы ознакомиться.

Далее выполним из под PS три команды, на чем закончим конфигурировать удаленный доступ:

Enable-PSRemoting -force

Set-PSSessionConfiguration Microsoft.Powershell -ShowSecurityDescriptorUI

Get-Help about_Remote_Troubleshootingаа

Первая команда донастраивает удаленный доступ. Ее можно запускать сколько угодно раз, ничего страшного не случится. При выполнении второй команды появится окошко задания разрешений, добавьте туда пользователей, которые будут удаленно управлять этим сервером. Третья команда выведет локализованную справку по проблемам и способам решений при удаленном доступе. Также есть замечательная утилитка hvremote.wsf, которая может помочь настроить удаленный доступ как на сервере так и на клиенте, если ничего не получается. Но пользоваться ей нужно аккуратно, но если ничего не получается, – она может очень помочь.

Теперь нужно донастроить клиент, если пользователь и компьютер находятся не в домене. Хотя все-таки сам компьютер рекомендую в домен добавить – некоторые вопросы управления могут быть сразу сняты (при этом не обязательно входить в него под учетной записью домена). Для этого в "Панель управления\Все элементы панели управления\Диспетчер учетных данных" добавьте запись для доступа к ресурсу с учетной политикой пользователя домена, имеющего право на управление сервером.

Теперь можно запускать средства управления сервером с локальной машины, и самое интересное для нас в этой настройке: "Диспетчер Hyper-V". Если вы еще не установили на локальный компьютер "Средства удаленного администрирования сервера", то в самый раз это сделать, или можно управлять с другого сервера 2008 R2, установленного, например в виртуальной машине. Для Windows 7 средства можно взять тут.

Для того чтобы создавать и управлять виртуальными машинами нам осталось донастроить Hyper-V и, возможно, донастроить сетевые на на сервере.

Запускаем оснастку, подключаемся к выбранному серверу по полному имени. Если не получилось подключиться, топроверьте, все ли предыдущие шаги выполнены. Если Вы работаете не под учетной записью пользователя домена, но на компьютере включенном в домен, возможно удобнее будет запустить оснастку следующим образом:

runas /noprofile /user:ДОМЕН\ПОЛЬЗОВАТЕЛЬ cmd

mmc %SystemRoot%\system32\ServerManager.msc

но это не обязательно. В настройке роли Hyper-V выберем (подключим) сервер. Вначале выберем "Параметры Hyper-V" и зададим пути по умолчанию для виртуальных машин и дисков. Далее запустим диспетчер виртуальной сети. Предварительно на сервере выполним команду ipconfig /all, чтобы внимательно посмотреть на все интерфейсы.

Если названия сетевых карт будут совпадать, то возникнут сложности. Галочку "Разрешить совместное использование …" нужно ставить в том случае, если Вы хотите чтобы был создан виртуальный адаптер на сервере на этом интерфейсе. Сам интерфейс после того как будет использован Hyper-V будет отлучен от локальной сети, о чем Вам будет выдано предупреждение.

Если у Вас выделен специальный адаптер для управления сервером, то можно снять эту галочку. Если сетевая карта у Вас единственная, то оставляйте обязательно, иначе не будет удаленного доступа к серверу для управления. После того как Вы добавили все интерфейсы, коорые будут использованы в Hyper-V сервер нужно перезагрузить.

После перезагрузки с помощью команд netsh, расмотренные выше, очень рекомендую на сервере посмотреть все сетевые интерфейсы и переименовать их (для виртуальных добавив Virtual) для дальнейшего использования.

Все – теперь можно создавать виртуальные машины.

С 19 августа компании, обладающие лицензиями Software Assurance (SA), а с 1 сентября все остальные, уже начали потихоньку переходить на Windows Server 2008 R2. Те кто еще не начал, уже об этом задумываются. Многие, конечно, пока подождут, но готовиться уже потихоньку начинают.

В версии R2 теперь роль Hyper-V доступна во всех редакциях Windows Server 2008 R2, а так же появилась специальная, бесплатная редакция: Hyper-V Server 2008 R2. Но многие предпочитают покупать Windows Server Enterprise 2008 R2 или самую старшую версию Datacenter. Связано это прежде всего с вопросами лицензирования. Под "корпоративной" версией можно запустить до четырех "стандартных" или "корпоративных" виртуальных серверов бесплатно, под старшей версией это число не ограничено. Но даже покупатели Windows Server Standart 2008 R2 будут использовать Hyper-V, так как лицензия позволяет запускать один виртуальный сервер бесплатно, но при этом открываются все преимущества виртуализации. И никто не мешает поставить на тот же сервер Linux или WEB сервер. Но есть и ограничения, первое – R2 редакции теперь доступны только для x64 платформы, и для получения максимального колличества бесплатных лицензий для виртуальных серверов необходимо чтобы используемая на железе Windows Server 2008 использовалась только для целей виртуализации. Поэтому основная роль, которые будут ставить первый пользователи R2 – это Hyper-V.

Так как сервер будет устанавливаться с ограниценным числом ролей, и к нему предъявляются более жесткие требования по безопасности и обслуживанию, то сам сервер следует устанавливать в режиме Core. Установка сервера в различных редакциях мало чем отличается, но для ясности все приведенное в статье отностится к Windows Server Enterprise 2008 R2 Core, буду рассматривать русскую редакцию сервера (с коментариями для английской).

Итак, какие этапы нужно выполнить в производственной среде для установки сервера Hyper-V. Первый этап подготовительный, второй – собственно установка сервера, третий – настройка удаленного управления сервером, третий – поднятие роли Hyper-V.

На первом этапе важно проверить, чтобы оборудование было совместимо с технологией Hyper-V, продумать какие будут устанавливаться виртуальные машины, куда они будут "смотреть", сколько нужно сетевых карт. Желательно (но не обязательно) предусмотреть дополнительную сетевую карту, которая будет использоваться исключительно в целях управления сервером.

Второй этап очень прост. Сама установка занимает довольно мало времени, и очень проста. Тут есть следующие особенности. Во-первых, если у вас специфическое оборудование, то на первом этапе вы уже подготовили драйвера для установки. Во-вторых, при установке локализованных версий следует выбирать язык ввода с клавиатуры (самый нижний ComboBox) "США" (для английский версий оставить выбор по умолчанию "USA") остальной выбор сделать в соответствии с регионом. Ну и не забыть ввести пароль администратора (хотя не задать его не получится).

А вот последующие этапы рассмотрим поподробнее и пошагово, так как они вызывают множество проблем.

Сначала, так как работать непосредственно на сервере не очень удобно, настроим удаленный доступ через службу RDP. И именно через удаленный рабочий стол сможем выполнять практически все остальные операции.

Для этого после входа на рабочий стол (собственно это и не стол практически, одна командная строка), выполним следующие команды:

cscript //h:cscript

scregedit /ar /0

разрешит подключения к удаленному рабочему столу для администрирования

scregedit /cs /0

отключает повышенный уровень безопасности, установленный по умолчанию в Windows

scregedit /im /1

ipconfig

Первая команда позволит выполнять последующие команды без ввода дополнительных букв, и переходов в нужные каталоги, установив по умолчанию cscript.exe для запуска скриптов. Вторая команда разрешает удаленные подключения к рабочему столу с помощью службы RDP. Третья – разрешает использовать клиенты RDP предыдущих версий (если дальнейшую установку Вы будете производить, используя сервер R2 или Windows 7, то эту команду выполнять не обязательно). Четвертая команда на данном этапе не совсем нужна, она позволяет удаленно управлять IPSEC. Впрочем после ввода сервера в домен применятся политики безопасности домена, и если они до этого не были заданы, то нужно все эти праметры задать для всего домена в политиках. Крайняя команда покажет IP адреса которые присвоены всем сетевым интерфейсам, запомните любой адрес который подходит для управления, и используйте его для входа удаленным рабочим столом. На этом этапе я рекомендую перезагрузить компьютер (хоть это и не обязательно), так как это первая загрузка, и, возможно, операционной системе требуется доустановить драйвера к специфическому оборудованию.

Теперь можно войти в ситему с помощью удаленного рабочего стола. И первым делом поставим недостающее оборудование (ну а если не была найдена ни одна сетевая карта, то оборудование придется доставлять за консолью сервера). Для установки оборудования на сервере core есть несколько способов. Иногда хватает просто запуска установочного файла типа setup.exe, или запуском его в "тихом" режиме. Можно использовать команду Pnputil:

Pnputil -i -a

Например следующей командой можно добавить все драйвера, предварительно загруженные на сервер, для плат Intel:

Pnputil -i -a c:\Data\intel\All\*.inf

При установке будет выдано сообщение об успешной или неуспешной установке (например, не найдено оборудование для этого драйвера) и может быть выдано окно предупреждения о том что драйвер не подписан. Именно потому, что при выполнении некоторых операций возникают окна с вопросами и уведомлениями, установку нужно производить либо через консоль, либо через удаленный рабочий стол, хотя есть и другие способы (часть из которых будет рассмотрена ниже).

После установки драйверов, не перезагружаясь сменим имя компьютера.

netdom renamecomputer %COMPUTERNAME% /NewName:НОВОЕ-ИМЯ-СЕРВЕРА

shutdown /r /f /t 0

Первая команда устанавливает новое имя компьютера, посмотреть предыдущее, при необходимости можно множеством способов, например командой hostname. Вторая команда приводит к незамедлительной принудительной перезагрузке компьютера. Настоятельно рекомендую для серверов использовать именно эту команду с ключем /f (в том числе и с графическим интерфейсом), хотя на новом, только установленном сервере этот ключик совершенно не обязателен.

После перезагрузки, до ввода компьютера в домен, необходимо настроить все сетевые интерфейсы, и задать начальные параметры системы.

Настроим сетевые интерфейсы:

ipconfig /all

netsh interface ipv4 show interfaces

netsh interface set interface name="Подключение по локальной сети" newname="DMZ"

netsh interface set interface name="Подключение по локальной сети 3" newname="LAN"

netsh interface set interface name="Подключение по локальной сети 2" newname="Control"

netsh interface ipv4 set address name="Control" source=static address=172.19.25.101 mask=255.255.0.0 gateway=172.19.25.1 gwmetric=1

netsh interface ipv4 add dnsserver name="Control" address="172.19.22.2" index=1

netsh interface ipv4 add dnsserver name="control" address="172.19.12.1" index=2

ipconfig /all

Первые две команды покажут существующие интерфесы. Следующими тремя, переименуем их в более короткую форму, но главное, несущий смысл (да и чтобы самим потом не запутаться), старое имя интерфейса покажут обе предыдущие команды. Нужно отметить, что это выполнять совсем не обязательно, и в командах изменения сетевых настроек вполне можно вместо имени использовать номер, выводимый второй командой. Шестая команда задаст статический адрес и шлюз по умолчанию. Следующие две адреса серверов ДНС. В этих трех командах, вместо имени интерфейса можно использовать его номер, но с номерами можно легко запутаться. Нужно установить адреса только для интерфейса управления, так как все интерфейсы, используемые в дальнейшем для виртуализации все равно будут иззменены. Также совершенно не обязательно изменять адреса на статические, можно использовать и динамические, выдаваемые DHCP сервером, но во избежании проблем при обслуживании, лучше выдать статический адрес. Имена лучше задавать латинскими буквами, несмотря на то, что кирилица полностью поддерживается. Если у Вас одна сетевая карта, или у Вас нет отдельного сетевого адаптера для управления, то адреса пока можно не задавать. Последней командой посмотрим правильно ли применились изменения. Сделать это нужно обязательно, так как при вводе команд, можно легко ошибиться.

Перезагружаться на этом этапе нет смысла, так как все изменения вступают в силу немедленно. Также если вы изменяете сетевой интерфейс через который зашли на сервер через удаленный рабочий стол, то возможно придется перезайти снова (никакие данные не потеряются) по новому IP адресу (но если в команде была допущена ошибка, то придется топать к консоли).

Далее выполним команду: control intl.cpl, что позволит настроить раскладку клавиатуры, смену сочетания клавиш для всех пользователей в домене. Также выставим дату и время (проще всего сделать командами date и time, хотя сохранилась и панель control timedate.cpl).

Теперь все готово для ввода сервера в домен. Этот этап можно выполнить позднее, или вообще не вводить компьютер в домен, но правильнее чтобы он был в домене, правильно под все такие сервера завести отдельное подразделение в политике домена и очень аккуратно и жестко ее настроить. Также для компьютеров в домене упрощается управление и обслуживание.

NETDOM JOIN %COMPUTERNAME% /Domain:ДОМЕН /UserD:Administrator /PasswordD:ПАРОЛЬ_АДМИНИСТРАТОРА_ДОМЕНА

shutdown /r /f /t 0

Первая команда добавляет сервер в домен, нужно указать имя пользователя и пароль в домене, имеющего право на добавление компьютеров в домен. Также в этой команде можно сразу указать подразделение и другие параметры. Вторая, уже знакомая команда, перезагружает сервер.

После перезагрузки настроим удаленное управление. Этот этап вызывает множество проблем, в основном из-за применения новых технологий, поэтому попробую описать все варианты настройки.

winrm quickconfig -quiet

netsh advfirewall set allprofiles settings remotemanagement enable

netsh advfirewall firewall set rule group="Удаленное администрирование" new enable=yes

netsh advfirewall firewall set rule group="Remote Administration" new enable=yes

netsh advfirewall firewall show rule name=all

Третья и четвертая команды – это одна и таже команда но для разных локализаций операционной системы. Если задать наименование группы на лругом языке, то ничего страшного не произойдет – просто не найдется ни одного правила. Первая команда настраивает службу WinRM, остальные включают правила во встроенном фарьеволе для разрешения удаленного управления. Вполне возможно что у Вас эти правила уже настроены политикой домена, и ничего включать не придется, но выполнить их не помешает. Крайняя команда информационная, она покажет все правила фарьевола и в каком они состоянии находятся.

После этого нужно настроить клиент с которого сервер будет управляться (внимание! клиент, а не сервер) Пусть для примера это будет Windows 7. Если это будет другая операционная система, то, возможно, Вам придется доставить поддержку WinRM.

winrm quickconfig -quiet

winrm set winrm/config/client @{TrustedHosts="172.19.25.101,*.clevelus.ru"}

winrs -r: [-u:]

winrs -r:172.19.25.101 cmd

cd /

dir

Первая команда уже знакома, она настраивает службу WinRM на клиенте, так же как и на сервере. Второй вы разрешаете клиенту удаленно управлять серверами, и через запятую должны указать либо IP адреса, либо имена компьютеров, которыми можно управлять. Можно поставить и звездочку, но лучше в целях безопасности указывать конкретные IP адреса или имена. После выполнения второй команды вы уже можете управлять удаленным сервером с командной строки с помощью команды WinRS (третья команда). Четвертая команда яркий пример использования, выполните ее для входа на сервер. Выполнив крайние две команды, убедитесь, что вы "находитесь" на сервере.

Теперь установим необходимые роли на сервер. Выполним последовательно команды, лучше выполнять их через удаленный рабочий стол (если Вы еще не отключили его убедившись в простоте и мощи WinRS).

oclist

start /w ocsetup NetFx2-ServerCore

start /w ocsetup MicrosoftWindowsPowerShell

start /w ocsetup BestPractices-PSH-Cmdlets

start /w ocsetup ServerManager-PSH-Cmdlets

start /w ocsetup Microsoft-Hyper-V

Первая команда покажет список всех ролей сервера и их состояние. Подобная команда из PowerShell(PS) имеет более дружелюбный вид, да и вообще возможно Вам придется управлять сервером именно через PS. Также на этом этапе установим и роль Hyper-V. После выполнения всех команд перезагрузимся (сервер сам должен Вас об этом "попросить". Префикс "start /w" нужен для того, чтобы дождаться окончания выполнения предыдущей команды, иначе тяжело выяснить, закончилась установка роли или нет (при использовании WinRS и всплывающем окне, команда может "никогда" не закончиться, поэтому под "чистой" командной строкой лучше не использовать).

После перезагрузки введем команду: powershell. И все дальнейшие действия можно выполнять под консолью PS (или можно запусть вторую консоль).

Следующие три команды, выполненные из под PS, показывают как можно управлять ролями несколько более эффективно, первая из которых добавляет нужный функционал.

Import-Module Servermanager

Get-WindowsFeature

Add-WindowsFeature

Выполните их последовательно без параметров, чтобы ознакомиться.

Далее выполним из под PS три команды, на чем закончим конфигурировать удаленный доступ:

Enable-PSRemoting -force

Set-PSSessionConfiguration Microsoft.Powershell -ShowSecurityDescriptorUI

Get-Help about_Remote_Troubleshootingаа

Первая команда донастраивает удаленный доступ. Ее можно запускать сколько угодно раз, ничего страшного не случится. При выполнении второй команды появится окошко задания разрешений, добавьте туда пользователей, которые будут удаленно управлять этим сервером. Третья команда выведет локализованную справку по проблемам и способам решений при удаленном доступе. Также есть замечательная утилитка hvremote.wsf, которая может помочь настроить удаленный доступ как на сервере так и на клиенте, если ничего не получается. Но пользоваться ей нужно аккуратно, но если ничего не получается, – она может очень помочь.

Теперь нужно донастроить клиент, если пользователь и компьютер находятся не в домене. Хотя все-таки сам компьютер рекомендую в домен добавить – некоторые вопросы управления могут быть сразу сняты (при этом не обязательно входить в него под учетной записью домена). Для этого в "Панель управления\Все элементы панели управления\Диспетчер учетных данных" добавьте запись для доступа к ресурсу с учетной политикой пользователя домена, имеющего право на управление сервером.

Теперь можно запускать средства управления сервером с локальной машины, и самое интересное для нас в этой настройке: "Диспетчер Hyper-V". Если вы еще не установили на локальный компьютер "Средства удаленного администрирования сервера", то в самый раз это сделать, или можно управлять с другого сервера 2008 R2, установленного, например в виртуальной машине. Для Windows 7 средства можно взять тут.

Для того чтобы создавать и управлять виртуальными машинами нам осталось донастроить Hyper-V и, возможно, донастроить сетевые на на сервере.

Запускаем оснастку, подключаемся к выбранному серверу по полному имени. Если не получилось подключиться, топроверьте, все ли предыдущие шаги выполнены. Если Вы работаете не под учетной записью пользователя домена, но на компьютере включенном в домен, возможно удобнее будет запустить оснастку следующим образом:

runas /noprofile /user:ДОМЕН\ПОЛЬЗОВАТЕЛЬ cmd

mmc %SystemRoot%\system32\ServerManager.msc

но это не обязательно. В настройке роли Hyper-V выберем (подключим) сервер. Вначале выберем "Параметры Hyper-V" и зададим пути по умолчанию для виртуальных машин и дисков. Далее запустим диспетчер виртуальной сети. Предварительно на сервере выполним команду ipconfig /all, чтобы внимательно посмотреть на все интерфейсы.

Если названия сетевых карт будут совпадать, то возникнут сложности. Галочку "Разрешить совместное использование …" нужно ставить в том случае, если Вы хотите чтобы был создан виртуальный адаптер на сервере на этом интерфейсе. Сам интерфейс после того как будет использован Hyper-V будет отлучен от локальной сети, о чем Вам будет выдано предупреждение.

Если у Вас выделен специальный адаптер для управления сервером, то можно снять эту галочку. Если сетевая карта у Вас единственная, то оставляйте обязательно, иначе не будет удаленного доступа к серверу для управления. После того как Вы добавили все интерфейсы, коорые будут использованы в Hyper-V сервер нужно перезагрузить.

После перезагрузки с помощью команд netsh, расмотренные выше, очень рекомендую на сервере посмотреть все сетевые интерфейсы и переименовать их (для виртуальных добавив Virtual) для дальнейшего использования.

Все – теперь можно создавать виртуальные машины.

суббота, 22 августа 2009 г.

Windows Update

У кого не функционирует виндусапдейт по непонятным причинам, пользуются ссылкой: http://v4.windowsupdate.microsoft.com/ru/default.asp?corporate=true

понедельник, 13 июля 2009 г.

Список Доменов LogOn

Как с помощью Group Policy скрыть раскрывающийся список доменов в окне Windows Logon?

Вопрос. Как с помощью Group Policy скрыть раскрывающийся список доменов в окне Windows Logon?

Ответ. По умолчанию, когда пользователь регистрируется в системе Windows, отображается список доменов, из которых пользователь выбирает нужный для проверки своей учетной записи. Если нужно скрыть список доменов и заставить пользователя в обязательном порядке указывать домен при задании имени в поле Username, можно внести изменения в реестр; соответствующих настроек в Group Policy нет. Но если создать приведенный ниже .adm-шаблон и импортировать его в Group Policy Object (GPO), то можно добиться, чтобы список доменов при регистрации не появлялся:

CATEGORY "Logon Settings"

KEYNAME "SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon"

POLICY "Hide Domain UI"

VALUENAME "NoDomainUI"

VALUEON NUMERIC 1

VALUEOFF NUMERIC 0

END POLICY

END CATEGORY

После импорта .adm-файла в GPO (предварительно проверьте путем отключения вида managed only policy, что данный объект групповой политики виден), активизируйте настройки, как показано на рисунке:

После обновления политики клиент при регистрации перестанет видеть раскрывающийся список доменов.

Вопрос. Как с помощью Group Policy скрыть раскрывающийся список доменов в окне Windows Logon?

Ответ. По умолчанию, когда пользователь регистрируется в системе Windows, отображается список доменов, из которых пользователь выбирает нужный для проверки своей учетной записи. Если нужно скрыть список доменов и заставить пользователя в обязательном порядке указывать домен при задании имени в поле Username, можно внести изменения в реестр; соответствующих настроек в Group Policy нет. Но если создать приведенный ниже .adm-шаблон и импортировать его в Group Policy Object (GPO), то можно добиться, чтобы список доменов при регистрации не появлялся:

CATEGORY "Logon Settings"

KEYNAME "SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon"

POLICY "Hide Domain UI"

VALUENAME "NoDomainUI"

VALUEON NUMERIC 1

VALUEOFF NUMERIC 0

END POLICY

END CATEGORY

После импорта .adm-файла в GPO (предварительно проверьте путем отключения вида managed only policy, что данный объект групповой политики виден), активизируйте настройки, как показано на рисунке:

После обновления политики клиент при регистрации перестанет видеть раскрывающийся список доменов.

TS подключение портов

в XP все решается просто: надо на каждом клиенте под учеткой терминального

пользователя в ветке реестра

HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default\AddIns\RDPDR

добавить параметр FilterQueueType типа DWORD и присвоить ему значение 0xffffffff.

После этого начнут мапиться не только LPT и COM порты (по умолчанию), а и USB, TCP/IP и др.

пользователя в ветке реестра

HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default\AddIns\RDPDR

добавить параметр FilterQueueType типа DWORD и присвоить ему значение 0xffffffff.

После этого начнут мапиться не только LPT и COM порты (по умолчанию), а и USB, TCP/IP и др.

Active Directory Fast Recovery

Windows Server 2003 Active Directory Fast Recovery with Volume Shadow Copy Service and Virtual Disk Service

http://download.microsoft.com/download/9/3/0/9304593c-e16b-4e3b-aecc-4cdee9677a51/W2K3ActDirFastRecov.doc

http://download.microsoft.com/download/9/3/0/9304593c-e16b-4e3b-aecc-4cdee9677a51/W2K3ActDirFastRecov.doc

воскресенье, 12 июля 2009 г.

DefaultPrinter TS Terminal Server

Как включить в Windows Server 2003 Terminal Server подключение только принтера по умолчанию

Оригинал

Чтобы настроить перенаправление принтера по умолчанию на клиенте служб терминалов, добавьте запись реестра RedirectDefaultPrinterOnly в реестр Windows.

Оригинал

Чтобы настроить перенаправление принтера по умолчанию на клиенте служб терминалов, добавьте запись реестра RedirectDefaultPrinterOnly в реестр Windows.

- Нажмите кнопку Пуск, выберите пункт Выполнить, введите команду regedit и нажмите кнопку ОК.

- В левой области найдите и выделите следующий подраздел реестра:ПримечаниеHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Terminal Server Client\Default\AddIns\RDPDRПредписывает серверу Client\Default\AddIns\RDPDR

- В меню Правка выберите пункт Создатьи затем щелкните Значение DWORD.

- Введите RedirectDefaultPrinterOnlyи нажмите клавишу ВВОД.

- Дважды щелкните RedirectDefaultPrinterOnly, введите в поле значение введите 1 и нажмите кнопку ОК.

Примечание Введите 0 в поле значение , чтобы отключить запись в реестре. Установка значения данных 0 отключает перенаправление принтера по умолчанию. - В меню файл выберите команду Выход , чтобы закрыть редактор реестра.

Подписаться на:

Сообщения (Atom)